So entschlüsseln Sie Hashes

So entschlüsseln Sie Hashes Einführung Hashes.com ist eine robuste Plattform, die häufig für Penetrationstests eingesetzt wird. Es bietet eine Reihe von Tools, darunter Hash-Identifizierer, Hash-Verifizierer sowie Base64-Encoder und -Decoder, und eignet sich besonders gut für die Entschlüsselung beliebter Hash-Typen wie MD5 und SHA-1. In diesem Artikel befassen wir uns mit dem praktischen Prozess der Entschlüsselung von Hashes mithilfe von […]

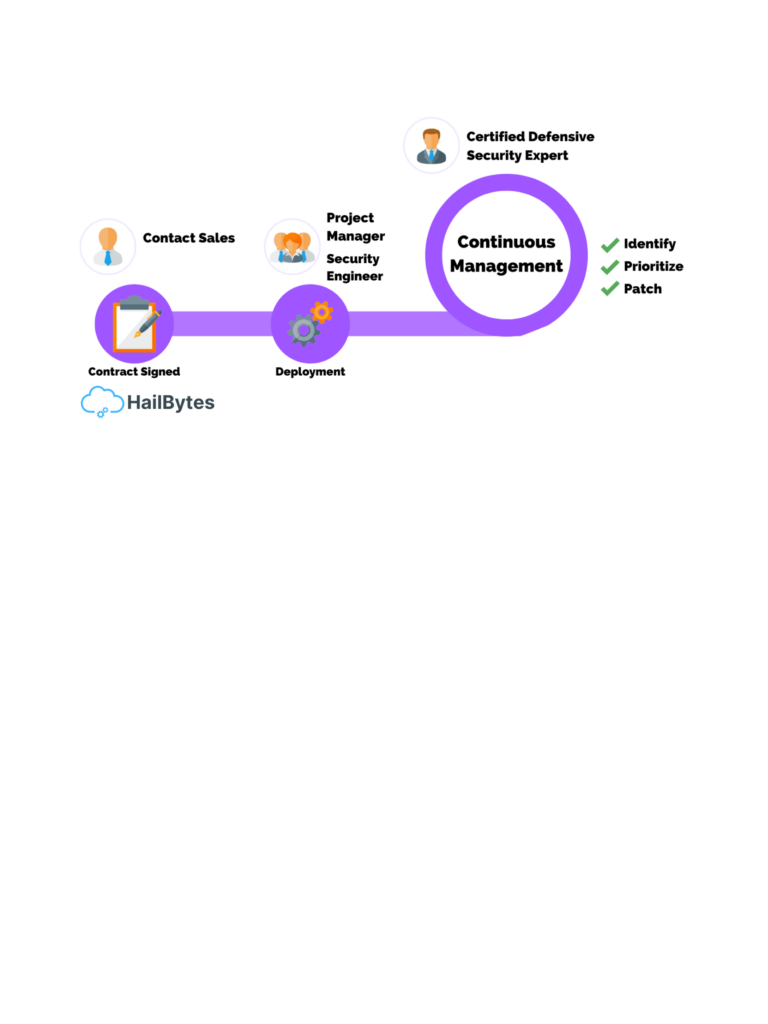

Schwachstellenmanagement als Service: Der intelligente Weg, Ihr Unternehmen zu schützen

Schwachstellenmanagement als Service: Der intelligente Weg zum Schutz Ihres Unternehmens Was ist Schwachstellenmanagement? Bei all der von Unternehmen verwendeten Codierung und Software gibt es immer Sicherheitslücken. Der Code kann gefährdet sein und Anwendungen müssen gesichert werden. Deshalb brauchen wir ein Schwachstellenmanagement. Aber wir haben schon so viel vor […]

Schwachstellenmanagement als Service: Der Schlüssel zur Compliance

Schwachstellenmanagement als Service: Der Schlüssel zur Compliance Was ist Schwachstellenmanagement? Bei all der von Unternehmen verwendeten Codierung und Software gibt es immer Sicherheitslücken. Der Code kann gefährdet sein und Anwendungen müssen gesichert werden. Deshalb brauchen wir ein Schwachstellenmanagement. Aber wir haben bereits so viel zu tun, […]

Wie Vulnerability Management as a Service Ihnen helfen kann, Zeit und Geld zu sparen

Wie Vulnerability Management as a Service Ihnen helfen kann, Zeit und Geld zu sparen. Was ist Vulnerability Management? Bei all der von Unternehmen verwendeten Codierung und Software gibt es immer Sicherheitslücken. Der Code kann gefährdet sein und Anwendungen müssen gesichert werden. Deshalb brauchen wir ein Schwachstellenmanagement. Aber wir haben schon so viel […]

5 Vorteile von Vulnerability Management as a Service

5 Vorteile von Vulnerability Management as a Service Was ist Vulnerability Management? Bei all der von Unternehmen verwendeten Codierung und Software gibt es immer Sicherheitslücken. Der Code kann gefährdet sein und Anwendungen müssen gesichert werden. Deshalb brauchen wir ein Schwachstellenmanagement. Aber wir haben bereits so viel zu befürchten, dass wir uns Sorgen machen müssen […]

Was Sie bei der Auswahl eines externen Sicherheitsdienstleisters beachten sollten

Was bei der Auswahl eines externen Sicherheitsdienstleisters zu beachten ist Einführung In der komplexen und sich ständig weiterentwickelnden Cybersicherheitslandschaft von heute wenden sich viele Unternehmen an externe Sicherheitsdienstleister, um ihre Sicherheitslage zu verbessern. Diese Anbieter bieten spezialisiertes Fachwissen, fortschrittliche Technologien und Überwachung rund um die Uhr, um Unternehmen vor Cyber-Bedrohungen zu schützen. Die Wahl des richtigen externen Sicherheitsdienstleisters […]