Phishing-Bewusstsein: Wie es passiert und wie man es verhindert

Warum verwenden Kriminelle einen Phishing-Angriff?

Was ist die größte Sicherheitslücke in einem Unternehmen?

Die Menschen!

Wann immer sie einen Computer infizieren oder sich Zugang zu wichtigen Dingen verschaffen wollen Information wie Kontonummern, Passwörter oder PIN-Nummern, alles, was sie tun müssen, ist zu fragen.

Phishing Angriffe sind alltäglich, weil sie:

- Einfach zu tun – Ein 6-jähriges Kind könnte einen Phishing-Angriff ausführen.

- Skalierbar – Sie reichen von Spear-Phishing-Angriffen, die eine Person treffen, bis hin zu Angriffen auf eine ganze Organisation.

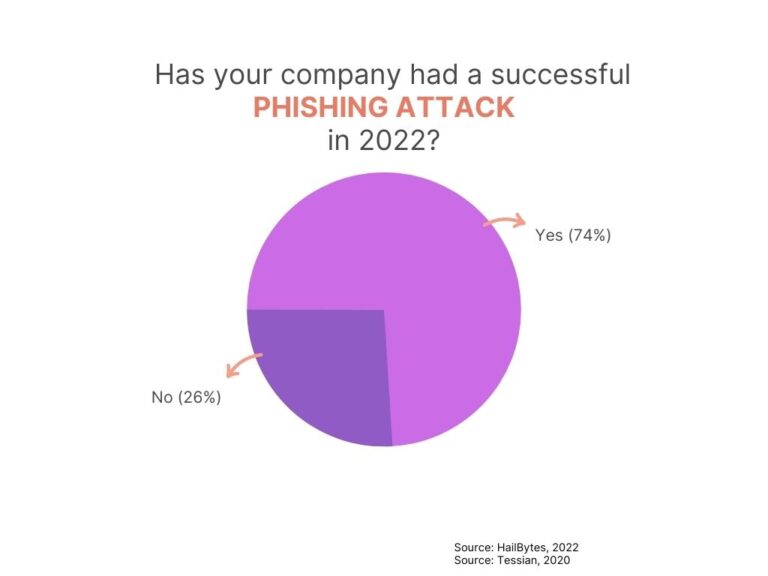

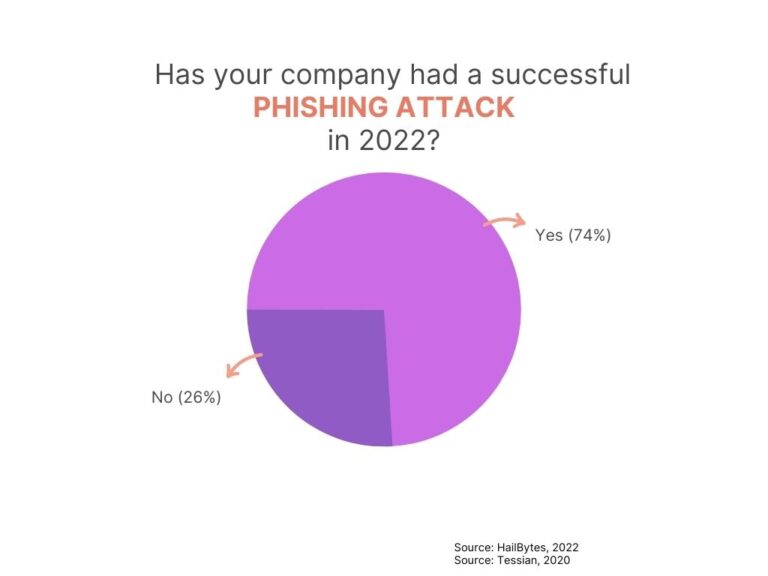

- Sehr effektiv - 74% der Organisationen einen erfolgreichen Phishing-Angriff erlebt haben.

- Gmail-Konto-Anmeldeinformationen – $80

- Kreditkarten-PIN – $20

- Online-Banking-Anmeldeinformationen für Konten mit mindestens $ 100 in ihnen - $40

- Bankkonten mit mindestens $ 2,000 - $120

Sie denken wahrscheinlich: „Wow, meine Konten gehen für den niedrigsten Dollar!“

Und das ist wahr.

Es gibt andere Arten von Konten, die einen viel höheren Preis haben, weil es einfacher ist, Geldtransfers anonym zu halten.

Konten, die Krypto enthalten, sind der Jackpot für Phishing-Betrüger.

Die gängigen Gebühren für Krypto-Konten sind:

- Coinbase - $610

- Blockchain.com – $310

- Binance - $410

Es gibt auch andere nichtfinanzielle Gründe für Phishing-Angriffe.

Phishing-Angriffe können von Nationalstaaten genutzt werden, um sich in andere Länder zu hacken und deren Daten zu minen.

Angriffe können persönliche Vendettas sein oder sogar den Ruf von Unternehmen oder politischen Feinden zerstören.

Die Gründe für Phishing-Angriffe sind endlos…

Wie beginnt ein Phishing-Angriff?

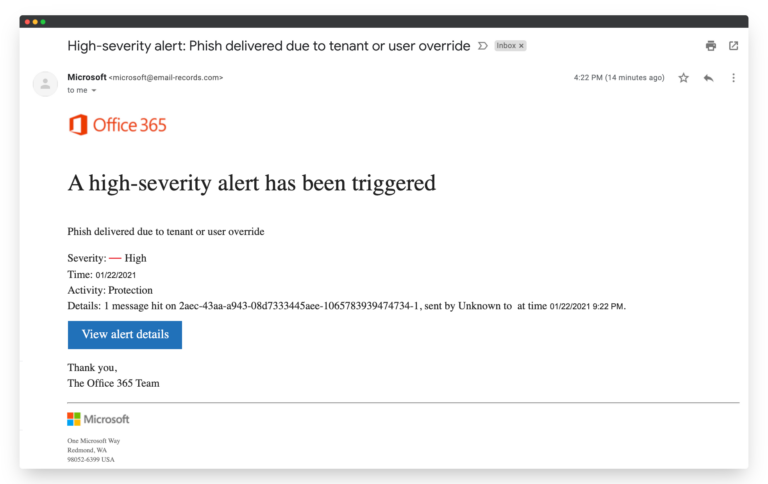

Ein Phishing-Angriff beginnt normalerweise damit, dass der Kriminelle direkt herauskommt und Ihnen eine Nachricht sendet.

Sie können Ihnen einen Anruf, eine E-Mail, eine Sofortnachricht oder eine SMS geben.

Sie könnten behaupten, jemand zu sein, der für eine Bank, ein anderes Unternehmen, mit dem Sie Geschäfte machen, eine Regierungsbehörde arbeitet oder sogar vorgibt, jemand in Ihrer eigenen Organisation zu sein.

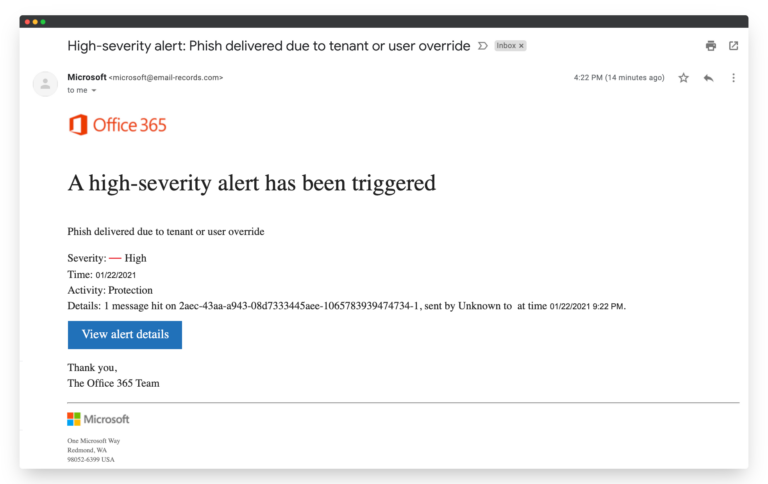

Eine Phishing-E-Mail fordert Sie möglicherweise auf, auf einen Link zu klicken oder eine Datei herunterzuladen und auszuführen.

Sie denken vielleicht, dass es sich um eine legitime Nachricht handelt, klicken auf den Link in der Nachricht und melden sich auf der Website der Organisation an, der Sie vertrauen.

An diesem Punkt ist der Phishing-Betrug abgeschlossen.

Sie haben dem Angreifer Ihre privaten Informationen übergeben.

So verhindern Sie einen Phishing-Angriff

Die Hauptstrategie zur Vermeidung von Phishing-Angriffen besteht darin, Mitarbeiter zu schulen und das Bewusstsein der Organisation zu stärken.

Viele Phishing-Angriffe sehen aus wie legitime E-Mails und können einen Spamfilter oder ähnliche Sicherheitsfilter passieren.

Auf den ersten Blick kann die Nachricht oder die Website mit einem bekannten Logo-Layout usw. echt aussehen.

Glücklicherweise ist das Erkennen von Phishing-Angriffen nicht so schwierig.

Das erste, worauf Sie achten sollten, ist die Adresse des Absenders.

Wenn die Absenderadresse eine Variation einer Website-Domain ist, an die Sie möglicherweise gewöhnt sind, sollten Sie vorsichtig vorgehen und auf nichts im E-Mail-Text klicken.

Sie können sich auch die Website-Adresse ansehen, zu der Sie weitergeleitet werden, wenn Links vorhanden sind.

Sicherheitshalber sollten Sie die Adresse der Organisation, die Sie besuchen möchten, in den Browser eingeben oder die Browserfavoriten verwenden.

Achten Sie auf Links, die, wenn Sie mit der Maus darüber fahren, eine Domäne anzeigen, die nicht mit der Firma übereinstimmt, die die E-Mail sendet.

Lesen Sie den Inhalt der Nachricht sorgfältig durch und seien Sie skeptisch gegenüber allen Nachrichten, in denen Sie aufgefordert werden, Ihre privaten Daten zu übermitteln oder Informationen zu überprüfen, Formulare auszufüllen oder Dateien herunterzuladen und auszuführen.

Lassen Sie sich auch nicht vom Inhalt der Nachricht täuschen.

Angreifer versuchen oft, Sie zu erschrecken, damit Sie auf einen Link klicken, oder Sie dafür zu belohnen, dass Sie an Ihre persönlichen Daten kommen.

Während einer Pandemie oder eines nationalen Notstands nutzen Phishing-Betrüger die Ängste der Menschen aus und verwenden den Inhalt der Betreffzeile oder des Nachrichtentexts, um Sie einzuschüchtern, damit Sie Maßnahmen ergreifen und auf einen Link klicken.

Überprüfen Sie die E-Mail-Nachricht oder Website auch auf Rechtschreib- oder Grammatikfehler.

Beachten Sie auch, dass die meisten vertrauenswürdigen Unternehmen Sie normalerweise nicht auffordern, sensible Daten per Internet oder E-Mail zu senden.

Aus diesem Grund sollten Sie niemals auf verdächtige Links klicken oder irgendwelche sensiblen Daten angeben.

Was mache ich, wenn ich eine Phishing-E-Mail erhalte?

Wenn Sie eine Nachricht erhalten, die wie ein Phishing-Angriff aussieht, haben Sie drei Möglichkeiten.

- Lösche es.

- Überprüfen Sie den Inhalt der Nachricht, indem Sie die Organisation über ihren traditionellen Kommunikationskanal kontaktieren.

- Sie können die Nachricht zur weiteren Analyse an Ihre IT-Sicherheitsabteilung weiterleiten.

Ihr Unternehmen sollte bereits die meisten verdächtigen E-Mails überprüfen und filtern, aber jeder kann zum Opfer werden.

Leider sind Phishing-Betrügereien eine wachsende Bedrohung im Internet, und die Bösewichte entwickeln immer neue Taktiken, um in Ihren Posteingang einzudringen.

Denken Sie daran, dass Sie letztendlich die letzte und wichtigste Verteidigungsschicht gegen Phishing-Versuche sind.

So stoppen Sie einen Phishing-Angriff, bevor er passiert

Da Phishing-Angriffe auf menschliches Versagen angewiesen sind, um effektiv zu sein, besteht die beste Option darin, die Mitarbeiter in Ihrem Unternehmen darin zu schulen, wie sie vermeiden können, den Köder zu schlucken.

Das bedeutet nicht, dass Sie ein großes Meeting oder Seminar darüber veranstalten müssen, wie Sie einen Phishing-Angriff vermeiden können.

Es gibt bessere Möglichkeiten, Sicherheitslücken zu finden und Ihre menschliche Reaktion auf Phishing zu verbessern.

2 Schritte, die Sie unternehmen können, um einen Phishing-Betrug zu verhindern

A Phishing-Simulator ist eine Software, mit der Sie einen Phishing-Angriff auf alle Mitglieder Ihrer Organisation simulieren können.

Phishing-Simulatoren werden normalerweise mit Vorlagen geliefert, um die E-Mail als vertrauenswürdigen Anbieter zu tarnen oder interne E-Mail-Formate nachzuahmen.

Phishing-Simulatoren erstellen nicht nur die E-Mail, sondern helfen beim Einrichten der gefälschten Website, auf der die Empfänger ihre Anmeldeinformationen eingeben, wenn sie den Test nicht bestehen.

Anstatt sie dafür zu schelten, dass sie in eine Falle getappt sind, ist der beste Weg, mit der Situation umzugehen, Informationen darüber bereitzustellen, wie Phishing-E-Mails in Zukunft bewertet werden können.

Wenn jemand einen Phishing-Test nicht besteht, senden Sie ihm am besten einfach eine Liste mit Tipps zum Erkennen von Phishing-E-Mails.

Sie können diesen Artikel sogar als Referenz für Ihre Mitarbeiter verwenden.

Ein weiterer großer Vorteil eines guten Phishing-Simulators besteht darin, dass Sie die menschliche Bedrohung in Ihrem Unternehmen messen können, die oft schwer vorherzusagen ist.

Es kann bis zu anderthalb Jahre dauern, bis die Mitarbeiter auf ein sicheres Minderungsniveau geschult sind.

Es ist wichtig, die richtige Phishing-Simulationsinfrastruktur für Ihre Anforderungen auszuwählen.

Wenn Sie Phishing-Simulationen in einem Unternehmen durchführen, wird Ihre Aufgabe einfacher

Wenn Sie ein MSP oder MSSP sind, müssen Sie möglicherweise Phishing-Tests über mehrere Unternehmen und Standorte hinweg durchführen.

Die Entscheidung für eine Cloud-basierte Lösung wäre die beste Option für Benutzer, die mehrere Kampagnen durchführen.

Bei Hailbytes haben wir konfiguriert GoPhish, eines der beliebtesten Open-Source-Phishing-Frameworks als benutzerfreundliche Instanz auf AWS.

Viele Phishing-Simulatoren kommen im traditionellen SaaS-Modell und sind mit engen Verträgen verbunden, aber GoPhish auf AWS ist ein Cloud-basierter Service, bei dem Sie zu einem gemessenen Preis und nicht zu einem 1- oder 2-Jahresvertrag bezahlen.

Schritt 2. Sicherheitsbewusstseinsschulung

Ein entscheidender Vorteil, wenn man Mitarbeiter gibt Sicherheitsbewusstsein Training schützt sie vor Identitätsdiebstahl, Bankdiebstahl und gestohlenen Geschäftsdaten.

Schulungen zum Sicherheitsbewusstsein sind unerlässlich, um die Fähigkeit der Mitarbeiter zu verbessern, Phishing-Versuche zu erkennen.

Kurse können dazu beitragen, Mitarbeiter darin zu schulen, Phishing-Versuche zu erkennen, aber nur wenige konzentrieren sich auf kleine Unternehmen.

Es kann für Sie als Kleinunternehmer verlockend sein, die Kosten für einen Kurs zu senken, indem Sie einige Youtube-Videos zum Thema Sicherheitsbewusstsein senden…

aber Personal erinnert sich selten diese Art von Training für mehr als ein paar Tage.

Hailbytes hat einen Kurs mit einer Kombination aus schnellen Videos und Quiz, damit Sie den Fortschritt Ihrer Mitarbeiter verfolgen, nachweisen können, dass Sicherheitsmaßnahmen vorhanden sind, und Ihre Chancen, einen Phishing-Betrug zu erleiden, massiv verringern.

Sie können sich unseren Kurs auf Udemy hier ansehen oder auf den Kurs unten klicken:

Wenn Sie daran interessiert sind, eine kostenlose Phishing-Simulation durchzuführen, um Ihre Mitarbeiter zu schulen, besuchen Sie AWS und sehen Sie sich GoPhish an!

Der Einstieg ist einfach und Sie können sich jederzeit an uns wenden, wenn Sie Hilfe bei der Einrichtung benötigen.