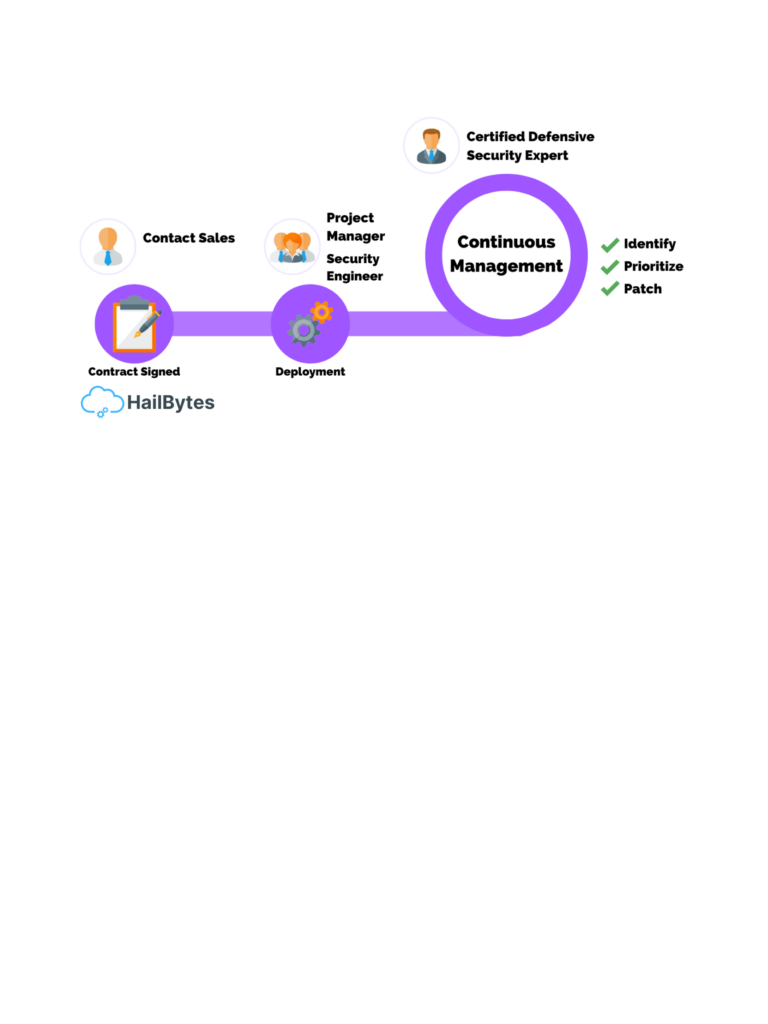

5 Vorteile von Vulnerability Management as a Service

5 Vorteile von Vulnerability Management as a Service Was ist Vulnerability Management? Bei all der von Unternehmen verwendeten Codierung und Software gibt es immer Sicherheitslücken. Der Code kann gefährdet sein und Anwendungen müssen gesichert werden. Deshalb brauchen wir ein Schwachstellenmanagement. Aber wir haben bereits so viel zu befürchten, dass wir uns Sorgen machen müssen […]

Shadowsocks vs. VPN: Vergleich der besten Optionen für sicheres Surfen

Shadowsocks vs. VPN: Vergleich der besten Optionen für sicheres Surfen Einführung In einer Zeit, in der Datenschutz und Online-Sicherheit von größter Bedeutung sind, stehen Personen, die sichere Browsing-Lösungen suchen, oft vor der Wahl zwischen Shadowsocks und VPNs. Beide Technologien bieten Verschlüsselung und Anonymität, unterscheiden sich jedoch in ihrem Ansatz und ihrer Funktionalität. In diesem […]

Schulung der Mitarbeiter zum Erkennen und Vermeiden von Phishing-Betrügereien

Schulung von Mitarbeitern zum Erkennen und Vermeiden von Phishing-Betrügereien Einführung Im heutigen digitalen Zeitalter, in dem sich Cyber-Bedrohungen ständig weiterentwickeln, sind Phishing-Betrügereien eine der häufigsten und schädlichsten Angriffsformen. Phishing-Versuche können selbst die technisch versiertesten Personen täuschen. Daher ist es für Unternehmen von entscheidender Bedeutung, Cybersicherheitsschulungen für ihre Mitarbeiter zu priorisieren. Durch die Ausstattung […]

Die Vorteile des Outsourcings von IT-Sicherheitsdiensten

Die Vorteile des Outsourcings von IT-Sicherheitsdiensten Einführung In der heutigen digitalen Landschaft sind Unternehmen einer ständig wachsenden Zahl von Cyber-Bedrohungen ausgesetzt, die sensible Daten gefährden, Betriebsabläufe stören und ihren Ruf schädigen können. Daher ist die Gewährleistung einer robusten IT-Sicherheit für Unternehmen aller Branchen zu einer der obersten Prioritäten geworden. Während sich einige Unternehmen für die Gründung eines […]

5 häufige Fehler, die Sie anfällig für Phishing-Angriffe machen

5 häufige Fehler, die Sie anfällig für Phishing-Angriffe machen Einführung Phishing-Angriffe sind nach wie vor eine weit verbreitete Bedrohung für die Cybersicherheit und richten sich gegen Einzelpersonen und Organisationen auf der ganzen Welt. Cyberkriminelle wenden verschiedene Taktiken an, um Opfer dazu zu verleiten, vertrauliche Informationen preiszugeben oder schädliche Aktionen auszuführen. Indem Sie häufige Fehler vermeiden, die Sie anfällig für Phishing-Angriffe machen, können Sie Ihr Online-Verhalten erheblich verbessern.

Budgetierung von Sicherheitsoperationen: CapEx vs. OpEx

Budgetierung des Sicherheitsbetriebs: CapEx vs. OpEx Einführung Unabhängig von der Unternehmensgröße ist Sicherheit eine nicht verhandelbare Notwendigkeit und sollte an allen Fronten verfügbar sein. Vor der Popularität des Cloud-Bereitstellungsmodells „as a Service“ mussten Unternehmen ihre Sicherheitsinfrastruktur besitzen oder sie leasen. Eine von IDC durchgeführte Studie ergab, dass Ausgaben für sicherheitsrelevante Hardware, […]