Spear-Phishing-Definition | Was ist Spear-Phishing?

Inhaltsverzeichnis

Wie unterscheidet sich Spear-Phishing von Phishing?

Wie funktioniert ein Spear-Phishing-Angriff?

Jeder muss nach Spear-Phishing-Angriffen Ausschau halten. Einige Kategorien von Menschen sind eher dazu bereit angegriffen werden als andere. Menschen mit hochrangigen Jobs in Branchen wie dem Gesundheitswesen, dem Finanzwesen, dem Bildungswesen oder der Regierung sind einem höheren Risiko ausgesetzt. Ein erfolgreicher Spear-Phishing-Angriff auf eine dieser Branchen könnte zu Folgendem führen:

- Eine Datenschutzverletzung

- Große Lösegeldzahlungen

- Bedrohungen der nationalen Sicherheit

- Reputationsverlust

- Rechtliche Folgen

Sie können Phishing-E-Mails nicht vermeiden. Selbst wenn Sie einen E-Mail-Filter verwenden, werden einige Spearphishing-Angriffe durchkommen.

Der beste Weg, damit umzugehen, besteht darin, Mitarbeiter darin zu schulen, wie man gefälschte E-Mails erkennt.

Wie können Sie Spear-Phishing-Angriffe verhindern?

- Vermeiden Sie es, zu viele Informationen über sich selbst in den sozialen Medien zu veröffentlichen. Dies ist eine der ersten Stationen eines Cyberkriminellen, um nach Informationen über Sie zu fischen.

- Stellen Sie sicher, dass der von Ihnen verwendete Hosting-Service über E-Mail-Sicherheit und Anti-Spam-Schutz verfügt. Dies dient als erste Verteidigungslinie gegen einen Cyberkriminellen.

- Klicken Sie nicht auf Links oder Dateianhänge, bis Sie sich der Quelle der E-Mail sicher sind.

- Seien Sie vorsichtig bei unerwünschten E-Mails oder E-Mails mit dringenden Anfragen. Versuchen Sie, eine solche Anfrage über ein anderes Kommunikationsmittel zu verifizieren. Rufen Sie die verdächtige Person an, senden Sie ihr eine SMS oder sprechen Sie von Angesicht zu Angesicht.

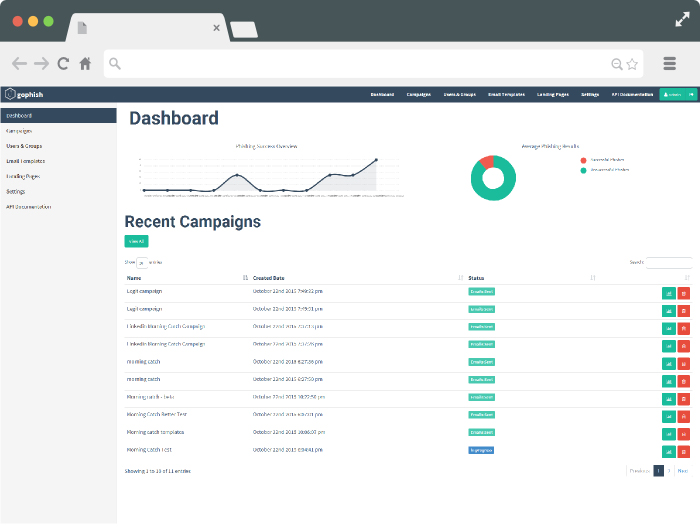

Eine Spear-Phishing-Simulation ist ein hervorragendes Tool, um Mitarbeiter mit den Spear-Phishing-Taktiken von Cyberkriminellen vertraut zu machen. Es handelt sich um eine Reihe interaktiver Übungen, die den Benutzern beibringen sollen, wie sie Spear-Phishing-E-Mails identifizieren, um sie zu vermeiden oder zu melden. Mitarbeiter, die Spear-Phishing-Simulationen ausgesetzt sind, haben eine viel bessere Chance, einen Spear-Phishing-Angriff zu erkennen und angemessen zu reagieren.

Wie funktioniert eine Spear-Phishing-Simulation?

- Informieren Sie die Mitarbeiter darüber, dass sie eine „gefälschte“ Phishing-E-Mail erhalten werden.

- Senden Sie ihnen einen Artikel, der beschreibt, wie sie Phishing-E-Mails im Voraus erkennen können, um sicherzustellen, dass sie informiert sind, bevor sie getestet werden.

- Senden Sie die „gefälschte“ Phishing-E-Mail zu einem beliebigen Zeitpunkt während des Monats, in dem Sie das Phishing-Training ankündigen.

- Messen Sie die Statistiken, wie viele Mitarbeiter auf den Phishing-Versuch hereingefallen sind, im Vergleich zu der Anzahl, die es nicht getan haben oder die den Phishing-Versuch gemeldet haben.

- Setzen Sie das Training fort, indem Sie einmal im Monat Tipps zur Phishing-Sensibilisierung senden und Ihre Kollegen testen.

>>>HIER erfahren Sie mehr darüber, wie Sie den richtigen Phishing-Simulator finden.<<

Warum sollte ich einen Phishing-Angriff simulieren?

Wenn Ihre Organisation von Spearphishing-Angriffen heimgesucht wird, werden Sie die Statistiken über erfolgreiche Angriffe ernüchtern.

Die durchschnittliche Erfolgsquote eines Spearphishing-Angriffs liegt bei 50 % Klickrate für Phishing-E-Mails.

Dies ist die Art von Haftung, die Ihr Unternehmen nicht möchte.

Wenn Sie an Ihrem Arbeitsplatz auf Phishing aufmerksam machen, schützen Sie nicht nur Mitarbeiter oder das Unternehmen vor Kreditkartenbetrug oder Identitätsdiebstahl.

Eine Phishing-Simulation kann Ihnen dabei helfen, Datenschutzverletzungen zu verhindern, die Ihr Unternehmen Millionen an Gerichtsverfahren und Millionen an Kundenvertrauen kosten.

Wenn Sie eine kostenlose, von Hailbytes zertifizierte Testversion von GoPhish Phishing Framework starten möchten, Sie können uns hier kontaktieren für mehr Infos oder Starten Sie noch heute Ihre kostenlose Testversion auf AWS.